Sytuacja związana ze stanem zagrożenia epidemiologicznego wymusiła na znakomitej większości firm wejście w zupełnie nowy model pracy, czyli tzw. „home-office”. Wiele firm nie było i nadal nie jest do tego przygotowanych.

Należy pamiętać jednak, że przy pracy zdalnej odpowiedzialność za higienę bezpieczeństwa leży zarówno po stronie pracodawcy jak i pracownika. Osoba zatrudniona może, a wręcz powinna wówczas dostosować się do pewnych wytycznych, aby nie narażać swojego pracodawcy na niebezpieczeństwo utraty danych wrażliwych.

Jak bezpiecznie zorganizować pracę zdalną?

Firmy, które korzystają z aplikacji w chmurze w jakiś sposób przyzwyczaiły się do tego modelu pracy. O bezpieczeństwo ich komunikacji dba usługodawca. Jeśli jednak firma korzysta z zasobów zlokalizowanych we własnej infrastrukturze a pracownicy wykonują swoją pracę np. z domu, używając dodatkowo prywatnych komputerów to warto zapoznać się z poniższymi wskazówkami.

Praca zdalna a hosting w chmurze

Dowiedz się więcej o bezpieczeństwie i zaletach modelu chmurowego

1. Dostęp zdalny

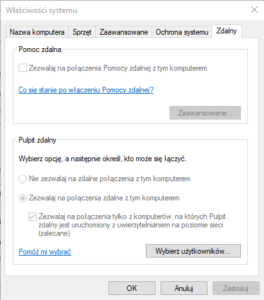

Dostęp zdalny do pracy można zapewnić na wiele sposobów. Począwszy od natywnych mechanizmów systemu Windows takich jak pulpit zdalny aż po zewnętrzne programy. Ważne aby komunikacja była bezpieczna. W praktyce oznacza to, że Twoi użytkownicy powinni logować się najpierw do bramki VPN (z ang. Virtual Private Network). Pozwala to na wstępną weryfikację poświadczeń użytkowników oraz szyfrowanie całej komunikacji.

Pamiętaj – jeśli pracujesz z domu to w konfiguracji routera jaki posiadasz lub też w konfiguracji dostarczonej do routera przez operatora sieci Internet, protokoły VPN mogą być wyłączone. Szukaj w konfiguracji opcji pod hasłem VPN Passthrough i włącz tylko te, których używasz.

Jeśli korzystasz z Internetu udostępnionego np. z urządzenia z systemem iOS (iPhone, iPad) to niektóre protokoły zostały już dawno wyłączone przez producenta tych urządzeń (np. PPTP). Najmniej problematyczny jest protokół SSL ponieważ działa on na tych samym porcie co ruch SSL w przeglądarce internetowej czyli na porcie 443.

Dodatkowo w przypadku usługi pulpitu zdalnego możesz wymusić połączenie z zaufanych komputerów na poziomie sieci do danego komputera.

2. Konfiguracja routera

Jak wspomniano powyżej ważne jest, aby środowisko z jakiego łączy się pracownik do firmy, również było możliwie najbezpieczniejsze. Oczywiście wychodząc od podstawowych kwestii pracy z komputera prywatnego najważniejsza jest bieżąca aktualizacja komputera. To pozwala wyeliminować dużą część podatności bezpieczeństwa.

Kolejna kwestia to bezpieczeństwo routera. Należy zmienić domyślny login i hasło. To pozwoli ewentualnie wyeliminować podpinanie się do Twojej sieci atakującym, którzy tym samym mogliby uzyskać dostęp do infrastruktury firmowej.

W przypadku korzystania z sieci Wifi ważne jest jej odpowiednie zabezpieczenie. Stosuj szyfrowanie minimum WPA2 z trybem AES oraz długim, silnym hasłem (małe, wielkie litery, cyfry, znaki specjalne). Dodatkowo można zabezpieczyć router poprzez wyłączenie opcji WPS. Używa się jej bardzo rzadko. Służy do parowania urządzeń w sieci bez podawania loginu i hasła.

Pamiętaj także aby włączyć zaporę sieciową, która wyeliminuje niechciany ruch przychodzący do Twojego komputera.

3. Komunikacja firmowa

Przy pracy zdalnej mogą pojawić się niespotykane dla użytkownika problemy np. ograniczenie dostępu do poczty, aplikacji firmowych czy zasobów sieciowych (foldery udostępnione). To rodzi kilka pokus użytkowników.

Absolutnie jeśli nie jest to konieczne nie należy przesyłać maili pomiędzy skrzynką firmową a prywatną. Istnieje duże prawdopodobieństwo, że skrzynka prywatna nie jest na tyle dobrze zabezpieczona, aby bezpiecznie przechowywać na niej kopie dokumentów firmowych lub dane klientów.

Powinno się unikać także drukowania ważnych dokumentów na drukarce domowej. Po pierwsze w domu często brakuje niszczarki, która bezpiecznie pozwoli pozbyć się kopii papierowej dokumentu. Po drugie niektóre drukarki mają swoją pamięć, co może także umożliwić w przyszłości nieautoryzowany dostęp do takiego dokumentu.

Jeśli istnieje potrzeba bezpiecznej komunikacji z innymi pracownikami (i są to bardzo krytyczne informacje) warto rozważyć użycie komunikatora, który domyślnie szyfruje wiadomości w trybie end-to-end czyli pomiędzy odbiorcami. Przykładem takiego komunikatora jest SIGNAL.

W przypadku wysyłki linków do telekonferencji należy upewnić się, że dołączyły do nich na pewno wyłącznie zaproszone wcześniej osoby. Unikajmy intruzów, którzy wykradają linki z poczty pracownika.

4. Bezpieczeństwo przed atakami socjotechnicznymi

Obecnie duża część ataków bazuje na socjotechnice. Polega to na podsyłaniu linków w odpowiednio spreparowanych wiadomościach, które zmuszają nas do wykonania niebezpiecznych operacji na zainfekowanych stronach lub uruchamianie zainfekowanych załączników. W konsekwencji atakujący uzyskuje dostęp do naszego komputera. To może to być początkiem problemów takich jak np. wyciek haseł do konta bankowego lub innych serwisów.

Należy pamiętać (o ile to możliwe), aby stosować dwuskładnikowe uwierzytelnianie w aplikacji bankowej i portalach, z których się korzysta. Dodatkowo warto zabezpieczyć swoje hasła w menadżerze haseł. Korzystanie z menadżera haseł z funkcją autouzupełniania haseł może uchronić Cię przed uruchomieniem linku, który został tak przygotowany, że wygląda podobnie jak link oryginalny. Np., podmienione zostały literki na znaki wyglądające bliźniaczo.

Należy także uważać na tzw. „ataki na przełożonego”. Jest to metoda polegająca na podszywaniu się np. mailowo lub telefonicznie pod przełożonych i zmuszanie (np. poprzez wywieranie presji czasu) pracownika do wykonania jakiejś czynności (może to być np. realizacja pilnego przelewu na wskazane konto).

Unikaj także w tym czasie operacji typu zmiany kont bankowych kontrahentów. Bądź wyczulony i weryfikuj bezpośrednio u kontrahenta każdą taką prośbę. Warto wdrożyć nawet odpowiednią procedurę dla swoich pracowników.

5. Bezpieczeństwo mobilne

Korzystając z telefonu firmowego unikaj instalowania prywatnych aplikacji (zwłaszcza na systemie Android). Często możesz zainstalować nie tą aplikację, której oczekiwałeś. To w konsekwencji daje dostęp atakującemu do Twojego telefonu, gdzie pewnie znajduje się też skrzynka email firmowa. Należy zweryfikować także konfigurację telefonu, aby nie okazało się, że szybki skaner z telefonu wysyła wszystkie dokumenty firmowe na chmurę dostawcy oprogramowania telefonu bez Twojej wiedzy (to samo dotyczy też prywatnych zdjęć).

6. Bezpieczeństwo danych

Może się okazać, że pracownik bez dostępu do zasobów firmowych poczuje pokusę udostępniania większych plików firmowych przez zewnętrzne serwisy internetowe do przesyłania plików. Tracimy niestety kontrolę nad tym procesem, więc nie możemy na to pozwolić. Pliki powinny być zabezpieczone hasłem przekazywanym bezpieczną metodą np. komunikatorem z szyfrowaniem lub w wiadomości SMS.

Jeśli Twoi pracownicy mają laptopy to konieczne jest szyfrowanie dysku. Nawet jeśli dana osoba pracuje zdalnie, nie oznacza to, że nie przemieszcza się pomiędzy jakimiś lokalizacjami. To może potencjalnie narazić ją na utratę sprzętu firmowego.

Jednym zdaniem

Podsumowując – nieważne czy zarządzasz dużą czy małą firmą. Znakomitą część z powyższych uwag może być (a wręcz powinna) zostać wzięta pod uwagę i wdrożona do firmowych procedur bezpieczeństwa!